Эта тема странно, потому что, кажется, есть некоторые проблемы SSL. Я вошли в форумах по этой ссылке, а позже выяснилось, что это на самом деле не использовать протокол HTTPS, хотя он должен был использовать его. Является ли это угроза безопасности? Другие темы bitcointalk, кажется, в порядке, но это один отличается. Это какая-то ошибка в Firefox?

Я на светлячок, и это показывает все в порядке.

Как это Google SSL? или другие страницы?

Узнанный месяцев назад мой работодатель сознательно нарушил SSL почти на каждой чувствительной страницы (в том числе Интернет-банкинг), чтобы они могли следить за нами ...

Поведение было именно так.

Другие страницы, похоже, ОК прямо сейчас, но некоторое время назад я тоже видел проблемы в других страницах. Паранойя заключается в том, что это мой домашний компьютер. Тем не менее, полиция безопасности моей страны, возможно, пытается подглядывать мне в эти дни из-за работу, которую я делаю. Во всяком случае, давайте предположим, что правительственное агентство как-то сломало SSL и делает человек в центре нападения, даже если я использую VPN все время. Как я могу нарушить это нападение или проверить, если атака действительно происходит?

редактировать:

Теперь я больше не вижу, что старое сообщение. Теперь он показывает "Проверено: GeoTrust, Inc." так что-то изменилось. странная вещь несколько дней назад было то, что я разработки веб-сайта и в какой-то момент светлячок разбился. после его запуска я снова был зарегистрирован из всех страниц, где я обычно будет оставаться входа в систему.

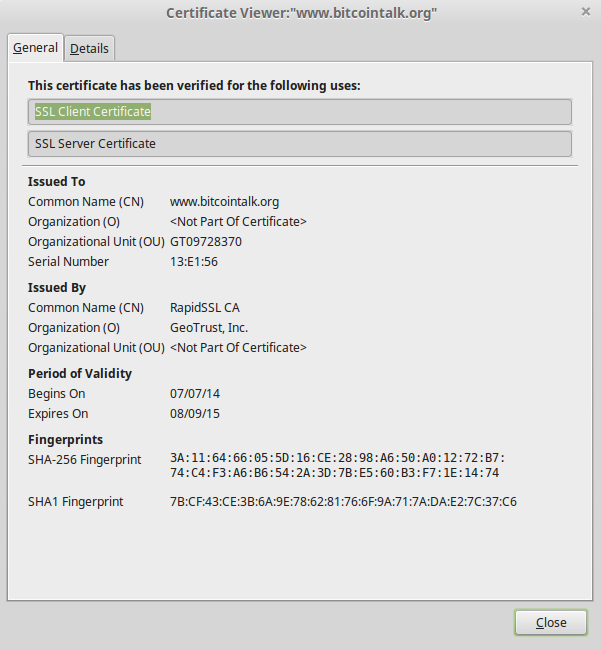

Шахта показывает GeoTrust -> RapidSSL

Вы можете использовать плагин браузера, например, тип certpatrol контролировать сертификаты, например.

Вы также можете проверить Ssl отпечатки пальцев, как показано здесь:

http://www.reddit.com/r/Bitcoin/comments/1rvrrn/bitcointalkorg_man_in_the_middle_attack_change/(Конечно, если вы mitm'd они теоретически могут заменить это.)

Спасибо, мне нравится идея certpatrol, это именно такой плагин, я имел в виду. Однако, что касается меня сейчас является то, что, когда я вошел в эту страницу и появилось сообщение certpatrol, он показал этот отпечаток пальца, когда я выбрал, чтобы увидеть детали:

7B: CF: 43: CE: 3B: 6A: 9E: 78: 62: 81: 76: 6F: 9A: 71: 7A: ДА: Е2: 7C: 37: С6

Тем не менее, тема Reddit вы связаны показывает, что это отпечатки пальцев:

29: 0E: CC: 82: 2B: 3C: CE: 0A: 73: 94: 35: A0: 26: 15: EC: D3: EB: 1F: 46: 6B

Любые идеи, почему они разные?

Редактирование: через некоторое время я сделал refersh на эту страницу и она приняла другой сертификат с этим отпечатком:

27: D3: D3: 5F: 3D: 4C: D9: 0D: 60: 8B: В7: 0C: 5B: 5E: 5C: F3: 01: BD: 4E: 26

и это снова отличается: S