Вы можете захотеть взглянуть на это первым.

https://www.grc.com/haystack.htm

|

23 сентября 2011, 1:32:25 PM

23 сентября 2011, 1:32:25 PM

|

# 1 |

|

Сообщения: 262

цитировать ответ |

Взлом Биткоин адресов.

500 Биткоинов взломаны в "мозговом кошельке" с паролем "bitcoin is awesome" Адрес кошелька: 14NWDXkQwcGN1Pd9fboL8npVynD5SfyJAE Приватный ключ: 5J64pq77XjeacCezwmAr2V1s7snvvJkuAz8sENxw7xCkikceV6e подробнее... Всем кто хочет заработать Биткоины без вложений - рекомендую сайт http://bitcoin-zarabotat.ru |

|

|

Как заработать Биткоины?

Без вложений. Не майнинг.

23 сентября 2011, 2:01:43 PM

23 сентября 2011, 2:01:43 PM

|

# 2 |

|

Сообщения: 434

цитировать ответ |

Получил 1806 Биткоинов

Реальная история. Идея дополнения для повышения уровня безопасности является смехотворной. Другой GRC классический.

|

|

|

23 сентября 2011, 4:18:53 PM

23 сентября 2011, 4:18:53 PM

|

# 3 |

|

Сообщения: 448

цитировать ответ |

Я прошел через неприятный опыт, когда после MtGox, я изменил мой бумажник пароль. Для того, чтобы получить реальный хитрым я вставил символы ASCII в нескольких местах в моей ключевой фразе. Сделанный прекрасный смысл в то время, чтобы украсить старый с немного нового.

Потом через пару месяцев я не мог вспомнить его! Я закончил тем, что в BruteForce свой собственный пароль! Если бы я не знал большинство из них уже это было бы невозможно, так как это было почти 20 символов. |

|

|

23 сентября 2011, 4:25:22 PM

23 сентября 2011, 4:25:22 PM

|

# 4 |

|

Сообщений: 35

цитировать ответ |

Идея дополнения для повышения уровня безопасности является смехотворной. Другой GRC классический. простите мое невежество, но кажется, что вы говорите, пароль, как это: р @ $$ w0rd является более безопасным, чем это: р @ $$ w0rd + 8% ($ 1) 5В, 1 Вы можете объяснить, как это возможно? |

|

|

23 сентября 2011, 4:48:12 PM

23 сентября 2011, 4:48:12 PM

|

# 5 |

|

Сообщения: 530

цитировать ответ |

|

|

|

23 сентября 2011, 6:06:13 PM

23 сентября 2011, 6:06:13 PM

|

# 6 |

|

Сообщения: 237

цитировать ответ |

|

|

|

23 сентября 2011, 6:22:16 PM

23 сентября 2011, 6:22:16 PM

|

# 7 |

|

Сообщения: 530

цитировать ответ |

LastPass ни есть они не могут получить ваши пароли. Они "В твоих руках", |

|

|

23 сентября 2011, 8:17:59 PM

23 сентября 2011, 8:17:59 PM

|

# 8 |

|

Сообщения: 1218

цитировать ответ |

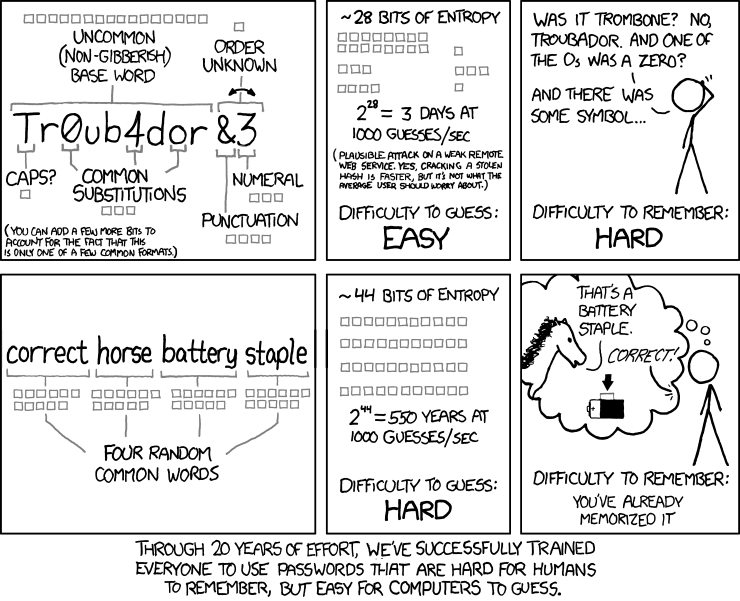

Мех. Выберите пароль, который трудно для компьютеров решить и легко для вас запомнить.

http://xkcd.com/936/ Я предпочитаю использовать более длинную фразу, но не полностью случайным. Например: "Быть или не быть тостер" (Я буду помнить известную цитату в сочетании с тостером = Battlestar) "Это мой пароль для Google Универсальной Жизни" (А игра на весь пароль в качестве пароля в сочетании с внутренней шутят, что когда-нибудь Google будет владеть все) "В криптографии мы верим, в квантовых вычислениях мы не" (Неофициальный девиз Bitcoin и страх будущего убийцы SHA-256) Длинная длина пароля исчерпана большой брутфорс атака пространство. Умнее злоумышленник будет использовать словарь для поиска словосочетания, однако, используя более 4 слов делает, что запретительный даже с сетью хеширования. Даже если злоумышленник использовал словарь 100K слов нижний пароль будет требовать 100000 ^ 9 (эквивалентно 2 ^ 150) для exaustive поиска. Существует опасность того, использует кодовую фразу, которая хорошо известна, как это может быть предметом Предвычисления нападения, поэтому мы проводим замену слов. Хорошая вещь является страннее вы тем меньше вероятность любой фразы вы используете придумывают быть в базе данных Предвычисления: "Соль в день держит обе улитки и таблицы радуги подальше" Менее чем энтропия случайных слов (одинаковой длина), но все еще сильнее, чем большинство загадочных коротких паролей и проще запомнить, чем просто случайные слова, которые позволяют более длинную фразу. Обязательно изменить цитату, чтобы сделать его уникальным псевдо (и не использовать какие-либо я здесь). |

|

|

23 сентября 2011, 9:03:13 PM

23 сентября 2011, 9:03:13 PM

|

# 9 |

|

Сообщения: 1285

цитировать ответ |

Мех. Выберите пароль, который трудно для компьютеров решить и легко для вас запомнить. Инцидент MtGox показал, что люди, пишущие взломщик паролей гораздо умнее, чем думают большинство людей, поэтому эти виды паролей могут быть взломано. 8-9 байт случайных символов лучше, чем довольно длинные последовательности слов, даже если они запутываются.Например: "Быть или не быть тостер" (Я буду помнить известную цитату в сочетании с тостером = Battlestar) |

|

|

23 сентября 2011, 9:23:59 PM

23 сентября 2011, 9:23:59 PM

|

# 10 |

|

Сообщения: 1218

цитировать ответ |

Инцидент MtGox показал, что люди, пишущие взломщик паролей гораздо умнее, чем думают большинство людей, поэтому эти виды паролей могут быть взломано. 8-9 байт случайных символов лучше, чем довольно длинные последовательности слов, даже если они запутываются. Нет, это не так. Покажите мне пример кого-то с 20+ полукоксом пароля, который был грубый принудительным. Это вычислительно неосуществимо с учетом современных технологий. Там существует базы данных ноу ОБЩИХ пароли, взятых из предыдущих онлайновых писак (Hotmail был один из самых больших). Самый популярный из них содержит около 14,1 миллионов известных паролей и замещений известных паролей. Таким образом, можно хэшировании каждый пароля в базе данных и сравнить ее с украденным паролем хэш файла в поисках совпадений. Помните, как в нападении, как Mt GOx, 90% + счетов БЫЛИ НЕ взломан. Если злоумышленник получает хэш файла им не нужно взламывать каждый счет. Только 1%, которые являются самым слабым. Mt GOx было сочетание новобранец ошибок на Mt. GOx в сочетании со слабыми паролями в сочетании с людьми, которые не обновляют свой пароль. Тем не менее базы данных паролей не содержат длинные сложные пасс-фразы, потому что, как длина пароля увеличивает вероятность того, что пароль используется уменьшается, и это не является экономически эффективным, чтобы выборочно пытаться эти менее вероятные пасс-фразы. Brute заставляя 20+ персонажей выходит за рамки нашей вычислительной способности, даже если вы сказали атакующему это было сделано в нижнем регистре при условии, некоторые ключевые укрепляющие. Это напомнить мне, что я должен проверить, если Bitcoin клиент делает любую клавишу укрепляющие, чтобы уменьшить количество атак в секунду (т.е. PBKDF2) http://en.wikipedia.org/wiki/PBKDF2 На редактирования: Похоже, Bitcoin кошелек делает некоторые динамические ключ strenghening. Хорошая особенность. Теперь, если они просто использовали OpenCL для генерации ключа было бы значительно уменьшить способность выполнить грубую атаку силы. котировка Технические детали шифрования бумажника -------------------------------------- Шифрование Кошелек использует AES-256-CBC для шифрования только закрытые ключи которые проводятся в бумажнике. Ключи шифруются с помощью мастер-ключа который является полностью случайным. Этот мастер-ключ шифруется с AES-256-CBC с помощью ключа, полученного из парольной фразы, используя SHA512 и OpenSSL, EVP_BytesToKey и динамическое число раундов определяется скорость машины, которая делает начальное шифрование (и обновляется на основе скорости компьютера, который делает последующее ключевая фраза изменения). Несмотря на то, что основной код поддерживает несколько зашифрованные копии одного и того же мастер-ключа (и, таким образом, несколько) ключевые фразы клиент еще не имеет метод для добавления дополнительных ключевых фраз. Во время выполнения клиент загружает бумажник, как обычно, однако хранилище ключей хранит ключи в зашифрованном виде. Когда ключевая фраза Требуется (пополнить keypool или отправить монеты), это будет либо быть запрошены с помощью графического интерфейса командной строки, или сначала должен быть введено с walletpassphrase Команда RPC. Это изменит бумажник "разблокирована" состояние, в котором незашифрованный мастер-ключ хранится в памяти (в случае графического интерфейса пользователя, только для достаточно долго, чтобы выполнить запрошенную операцию, в RPC, так долго, как задается вторым параметром для walletpassphrase). Кошелек затем блокируется (или может быть заблокирован вручную с помощью команды walletlock RPC) и зашифрованная мастер-ключ будет удален из памяти. котировка 8-9 байт случайных символов лучше, чем довольно длинные последовательности слов Это правда. Никто не говорил иначе. Однако большинство людей склонны забывать 9 случайных символов (и это должно быть чисто случайным образом, чтобы иметь больше энтропии и никогда не будет использоваться на любом другом сайте / приложения. В результате большинство людей не используют чисто случайные пароли одного использования и понять проще замену пароль (как показано в мультфильме) является достаточно хорошим. реальность такова, несмотря на его труднее помнить, что они не имеют никакой полезной энтропии и может быть грубой вынуждены сравнительно легко. Так что да, если вы: а) использовать 9 случайную цифру (содержащую верхний, нижний, номер & знаки препинания). б) всегда генерируют их случайным образом. в) никогда не будет повторно использовать их (пароль повторное использование убивает какой-либо безопасности у вас есть). d) никогда не хранить резервную копию в цифровом виде. то ничто не является более безопасным. Нельзя грубой силы или использовать справочную таблицу, предполагая, реализация является безопасным. Вам все еще нужно беспокоиться о социотехнике, мошенничестве, трояны, кейлоггеры и т.д. Большинство людей не делают этого. Черт, я готов держать пари, что вы, вероятно, не делают этого. |

|

|

23 сентября 2011, 9:38:12 PM

23 сентября 2011, 9:38:12 PM

|

# 11 |

|

Сообщения: 530

цитировать ответ |

если вы используете 9 цифр чисто случайный пароль (содержащий верхний, нижний, номер & знаки препинания), всегда порождают их в случайном порядке, никогда не будет повторно использовать их (пароль повторное использование убивает какой-либо безопасности у вас есть), и никогда не хранить резервную копию в Интернете, то ничто не является более безопасным, и это невозможно грубой силы с текущим оборудованием. Я сомневаюсь, что вы сделаете это, хотя. Я просто буду повторять "LastPass", Так как это, безусловно, самый простой способ, чтобы получить не связанные с безопасностью обучение потребителей использовать правильные пароли. Всегда генерируется случайным образом, содержит полную кодировок вкл. цифры и специальные символы, никогда повторно не используются и не имеющие открытого текста резервных копий, хранящихся ни локально, ни в Интернете. Сомнения прочь. |

|

|

23 сентября 2011, 9:43:13 PM

23 сентября 2011, 9:43:13 PM

|

# 12 |

|

Сообщения: 434

цитировать ответ |

Идея дополнения для повышения уровня безопасности является смехотворной. Другой GRC классический. простите мое невежество, но кажется, что вы говорите, пароль, как это: р @ $$ w0rd является более безопасным, чем это: р @ $$ w0rd + 8% ($ 1) 5В, 1 Вы можете объяснить, как это возможно? СФБ утверждает, что "р @ $$ w0rd [[[[[[[[[[[[[[[" является гораздо более безопасным, чем "р @ $$ w0rd", Просто увеличение длины пароля с поддельным и легко запомнить символы, как говорят, гораздо сильнее пароль. На самом деле, принимая все возможные символы заполняющих (2 ^ 6,5), все длины между 0 и 31 заполняющими символами (5 бит) и всеми позициями блока отступа в пределах пароля 16 полукокса (2 ^ 4) вы только получаете 15 бит энтропии , Но вы можете получить 13 дополнительных битов, которые просто добавляя 2 случайных символов в свой пароль, не потрудившись рассчитывать фиктивные заполняющих символов. Он заходит так далеко, утверждая, что "D0g ....................." сильнее "PrXyc.N (n4k77 # L! EVdAfp9" основанный только на длине. Это нелепо! Первый пароль имеет 36 бит энтропии в то время как второй имеет 150 битов, при условии, крекер известно о "техника", Предположив, что вы умнее, чем атакующая дорога в ад безопасности. Цитата: DeathAndTaxes а) использовать 9 случайную цифру (содержащую верхний, нижний, номер & знаки препинания). ... Нельзя грубой силы или использовать справочную таблицу, предполагая, реализация является безопасным. Это вполне возможно, в зависимости от используемого алгоритма и размера атакующего. Пространство ключей для 9 символов 6.37 х 10 ^ 17 так, предполагая, что это SHA256 соленый хэш-то текущий Bitcoin горнодобывающей сети в 15THash / сек будет исчерпывают пространство ключей в течение 12 часов. Правительство США, вероятно, может сделать это в течение нескольких минут. Вы можете арендовать текущую сеть добычи для малого кратного т 6 * 50BTC * 5 $ = 1500 $ / час, предполагая, что рынок для взлома существовали бы SHA256 хэшей. Для того, чтобы избежать даже правительство США использовать 16 символов случайный пароль не генерируется человеком (без памяти между символами, символы являются статистически независимыми). Это действительно трудно запомнить. котировка "Быть или не быть тостер" За исключением "тостер" все слова в топ-100 по частоте. "тостер" это возможно в ядро 10K лексики. Там нет необходимости использовать 100K слова словарей, если большинство пользователей не используют такие слова, как "Лимфоцитопения" или "Синекдоха", Таким образом, 7 * 7 + 10 = 59 бит, жесткий, но crackable смотри выше. Беспоставочный наивный лексический взломщик не будет бросать слова случайным образом в предложении и правила английского языка позволят ему массово сокращать пространство поиска. |

|

|

23 сентября 2011, 10:36:45 PM

23 сентября 2011, 10:36:45 PM

|

# 13 |

|

Сообщения: 1285

цитировать ответ |

Нет, это не так. Покажите мне пример кого-то с 20+ полукоксом пароля, который был грубый принудительным. Это вычислительно неосуществимо с учетом современных технологий. У меня нет списка треснувших паролей больше, но это не обязательно трудно взломать предложения. Если вы используете только слова из словаря энтропия "Количество слов в словаре" ^ "Количество слов в строке", И если вы используете грамматически правильный срок и / или в основном общие слова, это намного ниже. |

|

|

24 сентября 2011, 12:10:59 AM

24 сентября 2011, 12:10:59 AM

|

# 14 |

|

Сообщения: 1218

цитировать ответ |

Это вполне возможно, в зависимости от используемого алгоритма и размера атакующего. Пространство ключей для 9 символов 6.37 х 10 ^ 17 так, предполагая, что это SHA256 соленый хэш-то текущий Bitcoin горнодобывающей сети в 15THash / сек будет исчерпывают пространство ключей в течение 12 часов. Правительство США, вероятно, может сделать это в течение нескольких минут. Вы можете арендовать текущую сеть добычи для малого кратного т 6 * 50BTC * 5 $ = 1500 $ / час, предполагая, что рынок для взлома существовали бы SHA256 хэшей. Для того, чтобы избежать даже правительство США использовать 16 символов случайный пароль не генерируется человеком (без памяти между символами, символы являются статистически независимыми). Это действительно трудно запомнить. Вы, очевидно, не слышали о ключевых укреплении. Никто (включая Bitcoin клиента) просто не принимает пароль -> SHA1 -> ключ. Это позволило бы в среднем GPU попытаться 100 млн 1000000000 паролей в секунду. Очевидный имеют большой недостаток безопасности. Вместо того, чтобы взять пароль -> SHA1 -> вывод -> SHA1 -> выход .... 10K Итерации -> ключ. В настоящее время число перестановок ограничено, как быстро вы хотите, чтобы клиент ответить. Файл Excel, например, делает 17500 перестановок. Bitcoin клиент выбирает счет перестановки, которая является динамическим в зависимости от того, насколько быстро компьютер владельцев. Цель состоит в том, чтобы увеличить продолжительность времени хэш один пароль. Пользователь не затруднен. Вы действительно заботитесь, если он принимает Bitcoin клиента 1,2 секунды, чтобы открыть вместо 0.00000000000000000000000000000000000000001 секунд? Однако при увеличении нагрузки вычислений попробовать еще один пароль, то значительно снижает эффективность аппаратного хакера. Так что ваш гипотетический пример 15TH / s исчерпывает пространство ключей в 12 часов. то есть для 1 хэша = 1 ключа. Если 10K хэш = 1 ключ, то это не 12 часов, что составляет 120000 часов = 14 лет. Если 100K хэши на ключ теперь 140 лет. Даже если правительство было 100 TH вычислительной мощности он будет принимать их в течение года, чтобы взломать. Вот великая вещь .... добавив одну цифру приведет к увеличению размера ключевого пространства с коэффициентом 94x. Так что теперь 100th бы почти столетие. Даже 1 PH бы десять лет. Реализация Bitcoin идет на шаг еще дальше с помощью динамического ключа укрепления. Каждый раз, когда вы установить или изменить пароль, если он устанавливает перестановки ключа усиления на основе текущего аппаратного обеспечения. Так, как компьютерная техника становится все быстрее ваша ключевая фраза становится все более трудным. Everytime вы меняете ключевую фразу он изменяет количество перестановок на основе того, насколько мощным ваше оборудование. Если, когда-нибудь Bitcoin клиент использует GPU для хэширования пароля а затем граф перестановок может быть в миллионы. В этом случае даже сеть 15 TH может попытаться только 1,5 миллиона паролей в секунду. Кажется, что много, но исчерпать 9 случайных цифр пароля потребуется более 12000 лет. Более подробная информация о ключевых функциях деривации: http://en.wikipedia.org/wiki/Key_derivation_function http://en.wikipedia.org/wiki/PBKDF2 |

|

|

24 сентября 2011, 12:18:51 AM

24 сентября 2011, 12:18:51 AM

|

# 15 |

|

Сообщения: 476

цитировать ответ |

Прогноз:

дерьмо нагрузка людей теряет свои монеты, прежде чем люди привыкают к шифрованию своих кошельков. большинство людей могут иметь опыт работы с паролями в Интернете, где, когда они теряют его, они ответить на некоторые глупые вопросы, как то, что их имя собаки и получить ссылку сброса по почте к ним .. с этим вы SOL. Я предлагаю вам записать и сохранить его в депозитной ячейке бумажника или безопасности, вы моя покупка запутать это немного. "Эта девушка, похожая на лошадь и не был Сара Джессика Паркер дала мне скрепку подключили к батарее и думал, что это может быть стоит что-то, но я исправил ее" Альтернативные монеты уже добавили шифрование, как это было в бета-версии Bitcoin ... они уже видели тонны людей теряют свои монеты. Не надо один из этих людей. |

|

|

24 сентября 2011, 12:24:25 AM

24 сентября 2011, 12:24:25 AM

|

# 16 |

|

Сообщения: 1652

цитировать ответ |

Он заходит так далеко, утверждая, что "D0g ....................." сильнее "PrXyc.N (n4k77 # L! EVdAfp9" основанный только на длине. Это нелепо! Первый пароль имеет 36 бит энтропии в то время как второй имеет 150 битов, при условии, крекер известно о "техника", Предположив, что вы умнее, чем атакующая дорога в ад безопасности. Я задавался вопросом о that-- возможно писать взломщик паролей, который генерирует все более низкой энтропии паролей в первую очередь? Это своего рода теоретической проблемы информатики, что кажется, должны иметь ответ, или есть доказательства того, что оно эквивалентно проблема остановки. |

|

|

24 сентября 2011, 1:11:41 AM

24 сентября 2011, 1:11:41 AM

|

# 17 |

|

Сообщения: 350

цитировать ответ |

я думаю, что пароль, как это более чем достаточно.

"яghghghкакghghghкнигиghghgh" все, что вам нужно помнить, "Г.Х." 3 раза после каждого слова и фразы я люблю книгу. я понятия не имею, как безопасные этот пароль, но идентификатор представьте его гораздо более безопасным, чем пароль, как ilikebooks. и если вы параноик, вы можете использовать diceware с пользовательскими словами и колодки каждое слово с 3 или более случайных символов, которые повторяются. В конце концов, компьютер не знает, если пароль наполовину прав, только что пароль является правильным или неправильным. и действительно, если ваш пароль достаточно хорошо, по крайней мере, 7 дней, его служил его цель достаточно долго для вас, чтобы изменить его, но это не будет работать, как это все время, например, файлы зашифрованы в потерянном флэш-диск. но если я мог бы рекомендовать удивительный способ войти, это было бы с помощью PGP / GPG / подобного. вы даете серверу открытый ключ, который соответствует закрытый ключ в автономном только системы. это может быть случайный 4 гольца кода, который вы подписываете, и отправить подписанные результаты обратно на сервер, который может быть проверен. каждый раз, когда вы хотите, чтобы войти, вы должны подать в отставку новую случайную фразу. мы могли бы придумать стандарт, где используется текущее время и дата в минуту, сервер принимает только подписанные данные в течение последних 10 минут. например знак "2011-09-23-15-05" год, месяц, день, час, минута Таким образом, вы можете гарантировать, что ни одна компания никогда не будет посылать одни и те же запросы знака. и на самом деле, вы даже не нужно будет посылать запросы в любом случае, до тех пор, как время на устройстве и сервер являются точными ~ ± 2 или так, ваш хорошо идти, сервер может легко проверить это в 10 раз меньше чем несколько секунд для каждого возможного времени в последние несколько минут. вернуть подписанные данные, сервер проверки данных, принимать вход на сессию. Кстати, не стесняйтесь, чтобы украсть идею, Ид любовь это. просто пришлите мне вечер или что-то, если вы используете его, так что я могу попробовать себя |

|

|

24 сентября 2011, 2:18:34 AM

24 сентября 2011, 2:18:34 AM

|

# 18 |

|

Сообщения: 1218

цитировать ответ |

Он заходит так далеко, утверждая, что "D0g ....................." сильнее "PrXyc.N (n4k77 # L! EVdAfp9" основанный только на длине. Это нелепо! Первый пароль имеет 36 бит энтропии в то время как второй имеет 150 битов, при условии, крекер известно о "техника", Предположив, что вы умнее, чем атакующая дорога в ад безопасности. Я задавался вопросом о that-- возможно писать взломщик паролей, который генерирует все более низкой энтропии паролей в первую очередь? Это своего рода теоретической проблемы информатики, что кажется, должны иметь ответ, или есть доказательства того, что оно эквивалентно проблема остановки. Есть двигатели, которые работают таким образом, но они не обрабатывают пример при условии хорошо. Один хорошо известный пример Джек Потрошитель с открытым исходным кодом мощный двигатель растрескиванию. Она начинается с корневым словом словарем общих корневыми слов, используемых в пароле (вытащить из предыдущих компромиссов пароля, крупнейший будучи Hotmail пароля хэш файл, который не используется для каждого пользователя соли. Это позволило пулы хакеров перебирают этот список определить общий корень пароля слово с очень большой выборкой. По существу двигатель берет корень слова и "искалечил его", Применяется перестановки 1) изменения капитализации 2) простые замены D0g для собак 3) применять суффикс символов & чисел поэтому слова с небольшим количеством отклонений от корневого пароля иметь разумный шанс быть скомпрометированы. Однако быстро количество pemutations начать добавлять и лучше просто попробовать перебор всех перестановок. В приведенном выше примере, как высокие и низкие пароли энтропии будет трудно грубой силой. В то время как более сложный, действительно сильнее, они оба за пределы текущих алгоритмов и злоумышленник должен прибегнуть к грубой силе. Единственное исключение, если злоумышленник знал, что вы использовали один повторный символ Даже если они сделали один бы значительно увеличить эффективную энтропию с использованием второго символа. D0g ................................................. ....! В большинстве паролей нарушений это просто не стоит атакующему искать исчерпывающе. В Mt GOx атаки злоумышленники получили пароль хэш файла и взломанные аккаунты до дальнейшего растрескивания не гарантировала риск задержки атаки. Поскольку нападение пространство растет в геометрической прогрессии в какой-то момент это не стоит того, чтобы попытаться скомпрометировать больше счетов. Проще говоря, что счета нарушения были те, которые были так легко разломать это стоило задерживать нападение. После того, как он получил все низкие фрукты вывешивания они напали. Уникальный вызов с Bitcoin является то, что злоумышленник может держать перебирая бумажник в течение очень долгого времени. Счетчик решение будет periodicaly перемещение средств на новый адрес. Может быть, некоторые будущие версии Bitcoin клиента (или высокий вариант безопасности) мог сделать что-то подобное. Один адрес (или группа адресам) будет обозначенная "Сберегательный счет" и держать большой остаток монет. Теперь говорят wallet.dat украден и атакующий начинает грубой силы его. Клиент Bitcoin периодически будет (период задается пользователем скажем, раз в месяц) создать новые средства передачи адреса на этот адрес, а затем прекратить использование старых адресов сберегательного счета. Теперь это ограничивает атакующие атаки горизонт < 15 дней в среднем. ЕСЛИ ставят под угрозу wallet.dat они украли ПОСЛЕ средства перемещаются это ничего не стоит. |

|

|

24 сентября 2011, 2:37:21 AM

24 сентября 2011, 2:37:21 AM

|

# 19 |

|

Сообщения: 1218

цитировать ответ |

если я мог бы рекомендовать удивительный способ войти, это было бы с помощью PGP / GPG / подобного. вы даете серверу открытый ключ, который соответствует закрытый ключ в автономном только системы. это может быть случайный 4 гольца кода, который вы подписываете, и отправить подписанные результаты обратно на сервер, который может быть проверен. каждый раз, когда вы хотите, чтобы войти, вы должны подать в отставку новую случайную фразу. мы могли бы придумать стандарт, где используется текущее время и дата в минуту, сервер принимает только подписанные данные в течение последних 10 минут. например знак "2011-09-23-15-05" год, месяц, день, час, минута Таким образом, вы можете гарантировать, что ни одна компания никогда не будет посылать одни и те же запросы знака. и на самом деле, вы даже не нужно будет посылать запросы в любом случае, до тех пор, как время на устройстве и сервер являются точными ~ ± 2 или так, ваш хорошо идти, сервер может легко проверить это в 10 раз меньше чем несколько секунд для каждого возможного времени в последние несколько минут. вернуть подписанные данные, сервер проверки данных, принимать вход на сессию. То есть, как безопасные маркеры (RSA, Yubikey, и т.д.) работа. Еще один должен также иметь пароль. / CERT / ключ маркера может быть украден. Она должна быть использована только в качестве второго фактора в многофакторной аутентификации. Аутентификации помещения существа должны включать в себя а) то, что вы знаете (пароль, идентификационную фразу, личные знания, сочетание, и т.д.) б) то, что у вас есть (RSA маркер, серт закрытый ключ, и т.д.) в) то, что вы (биометрия, язык эксплуатации - используя вызов слова с L в Великой Отечественной войне, чтобы поймать японский и т.д.) Хорошая безопасность включает в себя более чем один независимый фактор Mt Grox Логин использует пароль (то, что вы знаете) и YubiKey (то есть). Доступ к моей работе отдела требует пин-кода (что-то я знаю) и значок безопасности (что-то у меня есть). Компромисс система требует победы над двумя независимыми факторами. |

|

|

24 сентября 2011, 2:54:04 AM

24 сентября 2011, 2:54:04 AM

|

# 20 |

|

Сообщения: 350

цитировать ответ |

если я мог бы рекомендовать удивительный способ войти, это было бы с помощью PGP / GPG / подобного. вы даете серверу открытый ключ, который соответствует закрытый ключ в автономном только системы. это может быть случайный 4 гольца кода, который вы подписываете, и отправить подписанные результаты обратно на сервер, который может быть проверен. каждый раз, когда вы хотите, чтобы войти, вы должны подать в отставку новую случайную фразу. мы могли бы придумать стандарт, где используется текущее время и дата в минуту, сервер принимает только подписанные данные в течение последних 10 минут. например знак "2011-09-23-15-05" год, месяц, день, час, минута Таким образом, вы можете гарантировать, что ни одна компания никогда не будет посылать одни и те же запросы знака. и на самом деле, вы даже не нужно будет посылать запросы в любом случае, до тех пор, как время на устройстве и сервер являются точными ~ ± 2 или так, ваш хорошо идти, сервер может легко проверить это в 10 раз меньше чем несколько секунд для каждого возможного времени в последние несколько минут. вернуть подписанные данные, сервер проверки данных, принимать вход на сессию. То есть, как безопасные маркеры (RSA, Yubikey, и т.д.) работа. Еще один должен также иметь пароль. / CERT / ключ маркера может быть украден. Она должна быть использована только в качестве второго фактора в многофакторной аутентификации. Аутентификации помещения существа должны включать в себя а) то, что вы знаете (пароль, идентификационную фразу, личные знания, сочетание, и т.д.) б) то, что у вас есть (RSA маркер, серт закрытый ключ, и т.д.) в) то, что вы (биометрия, язык эксплуатации - используя вызов слова с L в Великой Отечественной войне, чтобы поймать японский и т.д.) Хорошая безопасность включает в себя более чем один независимый фактор Mt Grox Логин использует пароль (то, что вы знаете) и YubiKey (то есть). Доступ к моей работе отдела требует пин-кода (что-то я знаю) и значок безопасности (что-то у меня есть). Компромисс система требует победы над двумя независимыми факторами. причина я предлагаю это потому, что 1. маркеры безопасности, физические из них могут сломаться или работать от батареи, то, что я предлагаю что-то очень похожий на него, но могут быть использованы людьми, которые не владеют сказал лексема или иметь сотовое устройство. 2. лексемы в пути, Somtimes бесполезен, как вам "оправляться" счет, на который вы "потерял" или сломал маркер или что-то. это может сделать или сломать систему. 3. Вы можете отправить по почте или использовать Интернет или дать ключ лично в реальном заведении. 4. это один из способов, вам не нужно ключ других лиц, если вы не хотите сделать что-то другое, а также. 5. система с ключом всегда в автономном режиме, и может быть использована для Bitcoin, а также экспорт подписал сделки. ад, плохо идти вперед и предложить и вся новая система, назовем его "криптографические инструменты", делать и проверять и шифрования / дешифрования файлов и таких, как GPG, за исключением не сосать окон. и сделать Bitcoin, а также. это может быть модуль на базу, где у вас есть основная система, но есть отдельные файлы, которые определяют правила и генезис блок и контрольные точки блоков тоже. она могла бы поддержать импорт / экспорт закрытых ключей, операции, блоки и мой пароль идея, как хорошо. все это может быть поток, на подкладке, где все, что вы делаете, это переместить флэш-диск из одной системы в другую. или вы можете использовать USB-кабель или если ваш компьютер имеет 2 порта Ethernet, подключите один непосредственно к другому компьютеру и общаться таким образом. |

|

|

Как заработать Биткоины?

Bitcoin Wallet * Portefeuille Bitcoin * Monedero Bitcoin * Carteira Bitcoin * Portafoglio Bitcoin * Bitcoin Cüzdan * 比特币钱包

bitcoin-zarabotat.ru

Почта для связи: bitcoin-zarabotat.ru@yandex.ru

3HmAQ9FkRFk6HZGuwExYxL62y7C1B9MwPW

Bitcoin Wallet * Portefeuille Bitcoin * Monedero Bitcoin * Carteira Bitcoin * Portafoglio Bitcoin * Bitcoin Cüzdan * 比特币钱包

bitcoin-zarabotat.ru

Почта для связи: bitcoin-zarabotat.ru@yandex.ru

3HmAQ9FkRFk6HZGuwExYxL62y7C1B9MwPW

Регистрация для новых участников, на данный момент не доступна. Просим извинения за временные неудобства.